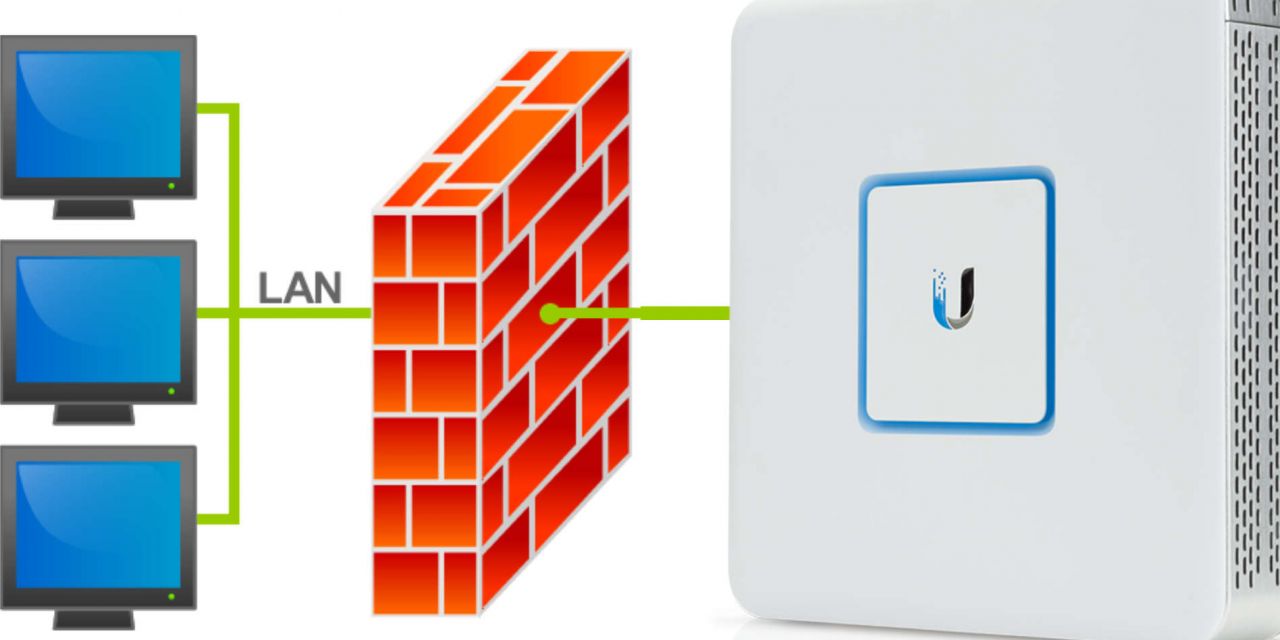

Die UniFi Firewall des Security Gateway einstellen. UniFi Firewall Regeln erstellen und mit einer VLAN Isolation den Datenverkehr verschiedener Netze beschränken. Eine Einführung für Anfänger.

Vorwort

Vorab ist wichtig zu wissen, die UniFi Firewall ist in der Grundeinstellung perfekt eingestellt. Es wird wie gewollt und üblich kein Datenverkehr über das Internet in das Netzwerk gelassen. Das tut auch eine FRITZ!Box oder ein Speedport ebenso wenig. Wenn die Gastrichtlinien wie in meinem Beitrag hier eingerichtet sind, dürfen Gäste auch nur im Internet surfen und nicht in private Netze nach RFC 1918 zugreifen.

Demzufolge sind Einstellungen in der Firewall nur dann nötig, wenn zum Beispiel das Sperren von Ports oder VLAN Isolation angedacht sind.

- UbiQuiti

- Gateway

UniFi Security Gateway Firewall

Was bedeuten die Firewall Regeln genau?

WAN ist das Internet oder externe Netzwerk

LAN ist irgendein internes Netzwerk, ausser Gast

GUEST internes Netzwerk, welches als Gast definiert wurde

LOCAL Netzwerkverkehr auf die Firewall selbst

WAN IN (WAN eingehend)

Alles was vom Internet auf die WAN-Schnittstelle des Security Gateway kommt, ist WAN IN. Es kommt also Datenverkehr aus dem Internet zum Security Gateway. Ein Blick in die Regeln zeigt auch eventuelle Portweiterleitungen. Diese werden absichtlich und gewollt vom Internet in das private Netzwerk dahinter gelassen. Die Firewall prüft also, was kommt vom Internet auf das USG (die Firewall) und was soll damit passieren.

WAN OUT (WAN ausgehend)

Der Datenverkehr vom privaten Netzwerk ins Internet ist hier gemeint. Möchte ich zum Beispiel für alle Netzwerke dahinter den Port 22 für SSH blockieren, ist hier der richtige Ort. Allerdings heißt das auch, für wirklich alle Netzwerke dahinter.

WAN LOCAL (WAN lokal)

Hier sind keine Einstellungen nötig. Es betrifft die Services der Firewall selbst an der WAN Schnittstelle. Beispielsweise sind hier Regeln definiert, wenn ein VPN-Server auf dem USG eingerichtet wurde. Da kein weiteres Gerät im Netzwerk ein VPN-Server ist, wird es unter WAN LOCAL definiert.

LAN OUT (LAN ausgehend)

Einfach definiert, der Datenverkehr welcher aus den privaten Netzwerken geht. Ziel ist an der Stelle irrelevant, da es aus dem LAN gehend soll.

LAN IN (LAN eingehend)

Wenn Daten in die privaten Netzwerke gehen sollen, dann ist LAN IN der richtige Ort für Regeln. Übrigens ist es sinnvoll, hier die Regeln für die Netzwerke zu setzen, wenn etwas blockiert werden soll. Nutze ich nämlich LAN OUT, kann ich sehr wohl im gleichen Subnetz via SSH auf einen Rechner zugreifen, wenn ich das blockiert habe. Definiere ich die Regel hier, ist das nicht so.

LAN LOCAL (LAN lokal)

Der Datenverkehr der USG Firewall für die LAN-Schnittstelle, also alle lokalen privaten Netzwerke.

Analog dem LAN ist die Aussage für das Gastnetzwerk zu verstehen.

- UbiQuiti

- Netzwerk Switch

VLAN Isolation

Um die privaten Netzwerke via VLAN Isolation voneinander zu trennen, lege ich eine Regel in LAN IN an. Diese Regel soll vor den vordefinierten Regeln angewandt werden, diese erlauben nämlich den Datenverkehr zwischen den VLANs. Die Datenpakete sollen den Zustand Neu, Hergestellt und Bezogen auf haben. Als Quelle gebe ich das Quellnetzwerk an, von dem auf ein anderes Netzwerk nicht zugegriffen werden soll. Wichtig ist, NETv4 um das gesamte Netzwerk zu definieren. Das Ziel ist das Zielnetzwerk, auf welches nicht zugegriffen werden soll und ebenfalls NETv4.

Das ist so oft zu wiederholen, bis alle gewünschten Zugriffe von einem auf das andere Netzwerk definiert sind.

Das UniFi Netzwerk einrichten von A-Z, für privat und den geschäftlichen Einsatz. Dabei kommen auch spezielle Eigenschaften der Dream Machine zum Einsatz, als auch einem ordinären UniFi Netzwerk mit Access Points und Switch. Der Aufbau ist zunächst für alle Einsatzzwecke gleich und weitere Kapitel sind hierbei optional. Ob 802.1X und MAC basierte Anwendung mit dynamischer VLAN Zuordnung zum Einsatz kommt oder nicht, kann jeder selbst entscheiden. Zusätzlich zeige ich, wie man ein eigenes Kameranetzwerk mit einer Synology DiskStation und dediziertem LAN-Port realisiert und den Kameras den Internetzugriff verwehrt. Ebenfalls wird ein Netzwerk für die Forschung und Entwicklung als Beispiel angelegt, welches von anderen VLANs komplett abgeschottet ist, dennoch aber Internetzugriff hat. Weiter ein drahtloses Netzwerk, bei dem man sich mit Benutzernamen und Kennwort der Synology DiskStation (lokal, LDAP oder Domäne) anmeldet, statt einem Schlüssel.

Dieser Kurs basiert auf UniFi 6.0.43 in der klassischen Ansicht der UI!

Einfach erklärt in über 2 Stunden Videomaterial. Hier geht es zum gesamten Kurs mit den Beispiel-Lektionen. Bitte lesen Sie für alle Details zum Kurs die detaillierte Beschreibung!

Hallo Dominik,

wie stark weicht der Kurs zum aktuellen UI und der jetzigen OS Version ab?

Im Voraus vielen Dank.

Gruß Michael

Hallo Michael,

da ist einiges passiert, allerdings ändert Ubiquiti so viel, dass eine Anpassung andauernd erfolgen müsste.

Viele Grüße

Dominik

Hallo,

ich habe den UMD Pro.

Ich habe VLAN 20 192.168.101.xxx und VLAN 30 eingerichtet 10.10.1.xxx

An beiden ist ein PC angeschlossen.

Ich möchte nun, das VLAN 20 in VLAN 30 kommt jedoch nicht VLAN 30 in VLAN 20

Was muß ich für Regeln erstellen um das zu realisieren?

Ich kann nur in beiden Richtungen frei geben oder halt in beiden Richtungen Speeren.

Ich weiß nun nicht mehr weiter. Ich habe das beim laufenden Ping geprüft.

Bei Deinen Beispiel mit der CAM sah das recht einfach aus.

Kannst Du mir einen Tipp geben?

Hallo Frank,

ich habe dies sehr ausführlich in meinem UniFi A-Z Kurs gezeigt. https://idomix.de/produkt/unifi-netzwerk-einrichten-von-a-z

Hi Dominik!

Was meinst Du mit “Die Datenpakete sollen den Zustand Neu, Hergestellt und Bezogen auf haben.” (also speziell mit “auf haben”)?

Ich nehme an, die Regeln sollen für alle Zustände gelten, oder? Ich lege das gerade auf einer UDM Pro mit Controller-Version 5.14 an. Da gibt es die Zustände Neu, Hergestellt, Ungültig und Zugehörig. Das alles im Abschnitt “Erweitert” und standardmäßig alle Kontrollkästchen deaktiviert.

Ich gehe jetzt mal davon aus, dass die Regel für alle Zustände gilt, wenn ich alle Kontrollkästchen deaktiviert lasse, oder?

Hallo Dominik

Gerne würde ich wissen ob es bei Dir auch Kurse für Unifi Geräte gibt.

Demnächst möchte ich ein Hotel mit nur einer Marke ausstatten, Zyxel ist mir nicht so symphytisch.

Unifi AC Pro ist bereits dort im Einsatz und ich würde das alles gerne so erweitern.

Bisher habe ich nur Kurse über Synology auf Deiner Seite gesehen.

Ich wünschte mir einen Firewall Kurs.

Alles mit versuchen aneignen ist viel aufwändiger als ein Kurs bei jemandem mit Deinem Know How.

Beste Grüsse vom Zürichsee

Pesche

Hey Pesche,

vielen Dank für die Anregung! Ich denke darüber nach und habe vor, dies zu realisieren.

Allerdings stehen im Juli gerade andere Projekte an, weshalb ich hier etwas kürzer treten muss.

Viele Grüße

Dominik

Hi!

Ich komme gedanklich nicht dahinter was mit…..

LAN IN (LAN eingehend)

“Nutze ich nämlich LAN OUT, kann ich sehr wohl im gleichen Subnetz via SSH auf einen Rechner zugreifen, wenn ich das blockiert habe. Definiere ich die Regel hier, ist das nicht so.”

Wenn ich was im gleichen Subnetz anspreche benutze ich das USG ja nicht somit kann keine FW-Regel greifen.

Ist hier der Fehlerteufel am Werk oder wie ist das gemeint?

Hallo.

Ich verzweifle gerade daran , dass ich keine Firewall Regel zustande bringe die die Kommunikation von einem VLAN in ein (oder mehrere) andere VLANS unterbindet, ABER den Weg andersrum zulässt.

Konkret:

– Kein Gerät aus VLAN 4 (CamLAN) darf ins VLAN 1 (ProduktivLAN)

– Ein oder mehrere PCs / Server aus VLAN 1 dürfen aber auf die Kameras in VLAN 4 zugreifen

Soweit so einfach…

Dazu hätte ich nach meiner Logik erwartet, dass es reicht eine LAN_IN Regel zu definieren, die dem gesamten VLAN 4 (Quelle) den Zugriff auf das gesamte VLAN 1 (Ziel) verbietet (drop).

Wenn ich das mache, ist aber jeglicher Verkehr in beiden Richtungen gesperrt ???

Wenn ich jetzt einem PC aud VLAN 1 per IP-Adresse oder MAC erlaube ins VLAN 4 zu kommunizieren, geht das zwar, aber eben leiuder auch wieder andersrum. Also das ganze CamLAN hat dann wider Zugriff auf den einen PC.

Was läuft denn da falsch? Kann das das USG nicht anders, oder denke ich falsch?

Danke schon mal für jeden Hinweis oder natürlich eine tolle Lösung 🙂

Grüße

@Janine

Hallo janine,

bei mir hat es so funtioniert:

Name der Regel: Block ( LAN Name) to USG

Zustand= Neu und hergestellt anklicken

Quelle= Netzwerk (komplette IPV4 Subnetz

Ziel= IP Adresse vom USG ( Beispiel: 192.168.1.1)

Die gleiche Regel mußte ich nochmals für das VLAN Subnetz anlegen, da sonst die IP gerootet wurde

Name: der Regel: Block (LAN Name to Controller)

also Quelle= Netzwerk (komplettes IPV4 Subnetz

Ziel= VLAN IP (Beispiel: 192.168.2.1 wenn das VLAN diese IP hat)

und schon ist der USG nicht mehr pingbar und das Webinterface nicht mehr erreichbar.

1. VLAN Alexa rennt,

2.VLAN PI rennt, die Port freigaben laufen auch ohne Probleme.

Gruß

@Kurt,

Hallo Kurt,

sorry das ich mich jetzt erst melde, aber ich war außer Gefecht gesetzt.

Bin jetzt dazu gekommen die Firewalleinträge zu machen. Ja diese Regeln greifen endlich.

Alexa funktioniert in meinem V-LAN so wie es soll.

Vielen Dank

Hallo Michael.L,

vielen Dank für Deine Infos. Darf ich nochmal (so doof) Fragen: Was hast Du jetzt genau eingestellt dass das alles so funktioniert?

Vielen dank im Voraus

Dennis.

Hallo Kurt,

Ja die V-LANS habe schon länger erstellt, ich dacht Du hast das Problem mit dem Gatwy lösen können.

Aber ich bin schon einen Schritt weiter.

Habe diese Regel nochmals erstellt,

Block V-LAN zu USG

IPV4Protokoll: Alle

Zustand: Neu; Hergestellt

IPSEC: Nicht auf IPSEC-Pakete ansprechen

Quelle: Mein VLAN/Netzwerk

Ziel:Mein LAN/USG-IP-Adresse,

und dann einzelene Firewall Regeln erstellt, (sprich Port-Freigaben gemacht), so das Alexa auch rauskommt und die Befehle dann weiterleiten kann.

Ganz funzt das ganze noch nicht, denn das Licht bleibt noch aus. Aber Radio etc. funktioniert schon.

Gruß

Hi Michael.L,

ich weiss nicht ob wir da aneinander vorbeireden. Durch meine Regel ist nun kein Zugriff mehr auf das Cloud Key und dem Security Gateway mehr möglich aus den VLANS heraus. Darüber habe ich noch eine Regel für meinen Laptop anhand der MAC Adresse gesetzt, das dieser sehr wohl auf die beiden Unifi Geräte zugreifen können soll. Ins Internet kommen hingegen alle Geräte.

Welches Problem mit dem Gateway meintest du?

Hallo Kurt,

was hast Du für Einstellungen vorgenommen? Hatte in der Firewallregel folgendes eingestellt:

Block V-LAN zu USG

IPV4Protokoll: Alle

Zustand: Neu; Hergestellt

IPSEC: Nicht auf IPSEC-Pakete ansprechen

Quelle: Mein VLAN/Netzwerk

Ziel:Mein LAN/USG-IP-Adresse

Resultat: Kerine Internetverbindung

kannst Du da weiterhelfen?

Wäre Super; Danke

@Michael.L

Ich habe 3 VLANS, ergo habe ich eine Gruppe “VLAN ALL” erstellt mit den Einträgen 10.4.10.0/24 / 10.4.11.0/24 / 10.4.12.0/24

Dann eine Regel “VLAN ALL No Management” unter “LAN LOKAL” erstellt.

IPV4Protokoll: Alle

Zustand: Nichts

IPSEC: Nicht auf IPSEC-Pakete ansprechen

Quelle: Adressen/Port-Gruppe: “VLAN ALL” (die erstellte Gruppe)

Ziel: Netzwerk: Management / IPv4 Subnetz (Management heißt meine Subnetz unter “Netzwerke” wo sich alle Unifi Geräte befinden)

Jetzt müsste ich nur noch herausfinden wie ich den Zugriff auf das Webinterface des Modems unterbinden könnte…

Ich konnte mittlerweile den Zugriff von VLAN auf das Management Lan per Firewallregel unterbinden. Sprich von keinem VLAN heraus ist es möglich auf das Webinterface der Security Gateway noch der Cloud Key zuzugreifen.

Was mich noch stört ist das es immer noch möglich ist auf das Webinterface des Routers, den ich per Bridge als Modem degradiert habe, zuzugreifen.

Wie kann ich das unterbinden?

Hallo Dominik

Hab eine Frage zum USG gibt es eigentlich eine Alternative um die Lan Clients im Unifi Controller angezeigt zu bekommen und zu sie Verwalten.

Hallo Dominik,

Ich habe da eine kleine Frage! Ich habe an meinem Unifi einen Dell Poweredge Server, dieser hat die IP: 192.168.0.xx. Auf diesem Server greifte eine externe IP 251.11.41.xx drauf. WIe kann ich die Firewall so einstellen dass NUR die externe IP und localhost auf der Server zugriff haben?

Danke für deine Hilfe!

Hallo Dominik,

diese Aussage verstehe ich nicht:

“LAN IN (LAN eingehend)

Wenn Daten in die privaten Netzwerke gehen sollen, dann ist LAN IN der richtige Ort für Regeln. Übrigens ist es sinnvoll, hier die Regeln für die Netzwerke zu setzen, wenn etwas blockiert werden soll. Nutze ich nämlich LAN OUT, kann ich sehr wohl im gleichen Subnetz via SSH auf einen Rechner zugreifen, wenn ich das blockiert habe. Definiere ich die Regel hier, ist das nicht so.”

was meinst du mit “im gleichen Subnetz auf einen Rechner zugreifen” ist bei der LAN OUT Regel möglich?

LAN OUT = was AUS dem Netzwerk kommt. Blocke ich also SSH geht es nicht “raus”.

Konfiguriere ich es bei LAN IN geht das SSH Paket raus aber wird dann ankommend am anderen Subnetz blockiert.

So generiere ich doch unnötig traffic….

Hallo,

offensichtlich haben sich im Controller die Bezeichnungen geändert. Vorher hießen die ADDRv4 und Netv4, jetzt IPv4 Subnetz und USG IP-Adresse.

Ich bin verwirrt. Könnte mich bitte einer aufklären.

VG

Marc

Hallo Zusammen

Danke vor weg Dominik für die guten Videos sie haben mir bei einigen Problem sehr geholfen.

Nun meine Frage ist es möglich das ein bestimmtes Netzwerk (zb. 192.168.15.1/24) nur über den WAN port 2 in das Internet geht und die anderen Netzwerke über den WAN port 1. Und sie trotzdem im Netzwerk untereinander kommunizieren können ?

Verwendete Komponenten:

➢ UniFi Securety Gateway 3P

➢ UniFi Switch 8 POE-60W

Hallo zusammen,

zuerst mal ein großes Dankeschön an Dominik für die vielen Videos.

Ich hab mir jetzt auch schon viele davon angesehen, jedoch bin ich nicht sicher wie ich folgenden Fall abbilden kann.

Ich habe eine Photovoltaikanlage mit einem Batteriespeicher. Diese Anlage “muss” ins Internet, damit der Hersteller u.a. den Zustand der Batterien prüfen kann. Es gibt auch keine Möglichkeit etwas daran zu ändern, da sonst der Garantieanspruch erlischt.

Für mich ist es nicht ersichtlich welche Daten von der Anlage ins bzw. aus dem Internet geladen werden.

Daher möchte ich gerne eine Firewallregel erstellen, die der Anlage verbietet auf meine Rechner im lokalen LAN zuzugreifen.

Der Zugriff von der Anlage zum Internet muss weiterhin funktionieren.

Ich hab jetzt eine Regel “LAN LOCAL” erstellt, bei der ich alles verwerfe.

Als Quelle hab ich mein Netzwerk mit IPv4 Subnetz und die MAC Adresse der Anlage eingegeben und

als Ziel nochmal mein Netzwerk mit IPv4 Subnetz.

Kann mir jemand sagen ob das so korrekt ist?

Oder soll ich VLAN für die Anlage erzeugen?

Bin neu in der Materie und für alle Hinweise dankbar.

Karl

Hallo,

vorerst einmal vielen Dank für die wirklich sehr hilfreichen Videos! Vieles konnte ich dadurch schon umsetzen bzw. erlernen.

Ich komme leider an einer Sache nicht weiter bzw. evtl verstehe ich diese auch falsch.

Folgendes Szenario:

Ich habe ein neues Netzwerk erstellt, mit folegenden Einstellungen:

-Name: test1

-Adressbereich 192.168.50.1/24

– VLAN-ID 50 getaggt / soll über die LAN-Schnittelle genutzt / auf einem Unifi-Switch 8 60W auf Port 4 zugeordnet

– Erstellt als Unternehmensnetzwerk.

Dieses Netzwerk (test1) soll kein Zugriff auf das standardmäßig angelegte Management-LAN (192.168.1./24) bekommen.

Also habe ich wie im Video erklärt, eine entsprechende Firewall-Regel angelegt.

Mein Cloud-Key mit der IP: 192.168.1.8, lässt sich nicht anpingen bzw, auch nicht erreichen, richtig so!.

Das Security-Gateway lässt sich allerdings pingen und erreichen und hier ist der Punkt, falsch! Warum?

Erstelle ich das Netzwerk (test1) nicht als Unternehmensnetzwerk, sondern als Gastnetzwerk, kann ich das Gateway zwar anpingen,

aber per Browser nicht öffnen. Also so wie es gewünscht ist.

Ich möchte das Netzwerk (test1) aber nicht als Gastnetzwerk erstellen, da beim Verbinden immer die Vorschaltseite erscheint.

Auch dies verstehe ich nicht, Ich dachte diese Seite erscheint nur, wenn ich ein WLAN-Netz erstelle und hier den Haken bei “Gastrichtlinien anwenden (Portalseite, Gastanmeldung, Zugriff” setze.

Für einen Rat wäre ich wirklich sehr dankbar.

Viele Grüße und Dank im Voraus.

Arne

Ich hatte das gleiche Problem und konnte das Problem mit einer Regel in “LAN LOKAL” behelfen.

Sämtliche VLAN´s verbiete ich dort den Zugriff auf Management LAN.

Hallo Leute,

weiß jemand ob man die die FB 7490 nur als Modem und Telefonanlage nutzen kann und das dann die USG das DHCP etc. macht was nun derzeit die FB alles macht.

Kann man bei den USG Modellen auch Seiten Sperren und gibt es Vordefnierte Listen (Porno/Glückspiel etc.)

Was ich bis jetzt vermisse in den Anleitungen sind Virenschutz und Surfschutz (Malware) gibt es solch Modelle von Ubi?

Danke für Antworten.

LG

Dirk

Hallo ich habe eine frage zu den Vlan.

Was muss ich einstellen damit ich auf ein Rechner der in Vlan zugreifen kann einstellen?

zum Beispiel mein Pc(Windows) ist in Netz 192.168.1.1 der andere Pc(Windows) im Netz 192.168.2.1 mit der Vlan 11.

Ich kann auf den Rechener Im Vlan nicht zugreifen und auch nicht an pingen.

Geht das nicht oder hab ich da was falsch eingestellt.

Besten Dank im Voraus

Hallo Daniel,

ich kenne mich leider nicht mit unifi Produkten aus,

aber vielleicht hilft Dir das weiter.

Damit Du von einem Netz zum anderen gehen kannst brauchst Du einen Router.

Hast Du im jeweiligen Netz einen Router und ist das den PCs bekannt ?

Wie kann ich denn dem Netz VIDEO den kompletten Zugang zum Internet sperren?

Hallo Dominik

Besten Dank für Deine Videos. Sind kompetent und gut nachvollziehbar.

Hast Du mir zu dieser Problematik einen Tipp?

Ich habe an 2 Standorten 1 USG und 1 USG-Pro4 Router, die ich auf einem CloudKey verwalte. In den Einstellungen Netzwerk können die beiden USG Router (in 2 Zonen) mit LAN zu LAN VPN verbunden werden. Nach dem Provisionieren erscheinen auf der Site auch der Aktive Tunnel auf grün. Trotzdem kann ich die gegenüberliegende Seite nicht ansteuern. Für mich fehlt der typische Firewall Eintrag LAN eingehend/ausgehend accounting defined network IPadresse/24 erlauben.

Besten Dank im Voraus

Georges

Hallo Dominik,

danke für Deine informativen Videos.

Ich möchte unser Netzwerk nun auch langsam auf UNIFY umrüsten und dabei helfen mir Deine Videos ungemein.

Jedoch bin ich (auch weil ich ein SmartHome Betreibe) bei meiner Recherche auch auf Securepoint (https://www.securepoint.de/produkte/utm-firewalls/black-dwarf-utm.html).

Kannst Du mir auch was zu diesen Produkten sagen?! Zumindest wenn wir im Zusammenspiel mit UNIFY sprechen ob das zusammen passt oder ehr nicht?!

Vielen Dank im Voraus

Dennis.

Da fragst am besten den Hersteller, ich kann da nichts sagen.

Danke Dominik für die tollen Videos, sehr hilfreich!

Ich hätte noch eine Frage zur VLAN Isolation Regel: Ich habe versucht diese Regel wie im Video beschrieben anzulegen, allerdings nicht mit 2 VLAN Netzwerken, sondern mit meinem VPN L2TP Netz (angelegt wie in dem Video von dir tum Thema) und meinen Standard LAN. Beide haben keine VLAN IDs. Wenn ich nun das VPN Netz als Quelle wähle und das LAN als Ziel, lässt sich die Regel nicht speichern/anlegen mit der Meldung “Es ist ein Fehler aufgetreten”. Leider sagt mir der Controller nicht exakt was Ihm nicht passt. Wenn ich das VPN Netz durch ein VLAN ersetze geht es. Es muss also daran Liegen das VPN netz als Quelle verwenden zu wollen.

Plan ist das VPN Netz generell Zugriff auf das LAN zu verbieten, außer selektierte MAC Adressen von Clients die es dann mit Ausnahmeregel dürfen. Hintergrund ist das ich sicher gehen möchte das wenn jemand irgendwie doch zugang zum VPN erlangen sollte dann dort trotzdem erstmal nicht auf meine lokalen Netzwerkgeräte/adressen kommt.

Danke für jeglichen Tipp was ich da falsch mache! Viele Grüße, Florian

Hallo Florian,

ich habe exakt das gleiche Problem wie du. Ich habe bis jetzt leider auch noch keine Lösung gefunden. Ich würde mich freuen wenn Dominik dieses Thema aufgreifen könnte.

Nachdem der Netz-Ansatz nicht funktioniert hat, habe ich versucht Adress-Gruppen zu machen (VPN-Adressbereich (vom vpn remote user Netz) auf LAN-Adressbereich blockiert). Dies hat leider nicht funktioniert. Ich konnte dennoch über VPN auf das gesamte LAN zugreifen.

Ich bin für jegliche Unterstützung dankbar!

Beste Grüße,

Markus

Hi Markus,

Schön das ich nicht der Einzige mit dem Problem bin 🙂

Ich vermute ja das es ein “missing feature” seitens Unifi ist und hoffe das da in Zukunft das einfache selektieren vom VPN direkt unter networks möglich wird als Regel.

Ich hatte auch exakt deinen Ansatz probiert und für den Adressbereich meiner VPN Geräte eine Gruppe eingerichtet, allerdings hatte das wie bei dir dann gar keine Effekt. Die Regel schien nichts zu bewirken und die User hatten alle zugriff, nach wie vor. Ich konnte lediglich bei LAN OUT damit bewirken das pauschal alle VPN user nicht mehr zugreifen können. (was aber ja nicht das Ziel ist)

Somit hatte ich das wieder rückgängig gemacht und auch keine weiteren Infos mehr im Netz dazu finden können. Ich verlasse mich jetzt einfach mal auf die Sicherheit meines VPN Zugangs samt langem KEY. Da in dem Fall zum reinen Privatnutzen auch erstmal nicht weiter schlimm. Trotzdem fände ich den extra Layer an Sicherheit in Form der Einzelfreigabe von Clients von VPN auf Network schön 🙂

Ich geb Bescheid sobald ich da was neues rausfinden sollte.

Viele Grüße, Florian

Hallo Andreas,

vielen Dank für Deine prompte Antwort.

Ich habe ebenfalls ein Synology NAS (DS1517+). Beim externen Zugriff habe ich ebenfalls meine Selfhost Zugangsdaten eingetragen.

Somit sollte ich vermutlich auch keine Probleme mit der täglichen Zwangstrennung haben.

Ich kann mit meiner aktuellen Konfiguration problemlos den VPN Tunnel (L2TP) über die DiskStation oder über das USG aufbauen.

Wenn Du den Tunnel über das USG aufbaust, mußt Du eine Portweiterleitung (UDP 500, 1701, 4500) zur WAN – Adresse des USG definieren.

Das gleiche mußt ebenfalls tun, wenn Du den Tunnel zur Synology aufbaust. Dann mußt Du nur die o.g. UDP Port’s an die IP – Adresse zum NAS

weiterleiten.

Gruß Olaf

Hallo Olaf,

dann hast Du das mit den Regeln ja schon clever hinbekommen. 🙂

Somit würde ich erst einmal nicht sehen, warum Du zum Vigor wechseln solltest. Oft liest man, von Leuten, die sich auskennen, dass man das doppelte NAT möglichst vermeiden sollte, aber ausser meinem Thema mit VPN ist mir kein Nachteil aufgefallen. Wahrscheinlich sind da aber auch meine Ansprüche nicht so hoch.

Als ich mit den Firewall Regeln probiert hatte, war im Unifi Controller das VPN feature noch nicht via GUI möglich. Mittlerweile hat sich da ja bisschen was getan. Es werden beim VPN einrichten die Regeln gleich angelegt. (So wie Du es beschrieben hast.) Wahrscheinlich würde es heute mit meiner Fritzbox als Modem auch funktionieren. Aber ich werde natürlich mein Setup nun so lassen. 😉

Mit dem VPN Setup der Synology hatte ich die entsprechenden Ports auch weiter geleitet, aber es hat von außen nie funktioniert. (Warum auch immer?) Ich war dort mit meinen Kenntnissen am Ende und habe dann den Vigor angeschafft. Damit funktioniert das nun super.

Bin mal gespannt, ob Du dennoch auch zum Vigor wechselst und natürlich auch auf weitere Berichte gespannt. 😉

Lieben Gruß und danke für deine Tipps.

Andreas

Hallo Andreas, bin nun doch auf den DrayTek Vigor 130 umgestiegen. Funktioniert alles einwandfrei mit Vodafone als Provider!

Die FRITZ!Box 7490 ist nur noch als Telefonanlage in Betrieb. Jedoch habe ich keine spürbare Verbessung in der Latenz bzw. im Down- oder Upload feststellen können. Mit diesen neuen Erkenntnissen weiß ich nicht, ob ich nochmals die Investition von knapp 100€ machen würde.

Gruß Olaf

Hallo zusammen,

bitte erwartet für Euch keine spürbare Änderung der Latenz. Ich hatte mit USG und FB7490 eine Latenz von 15ms und nur mit vigor und USG 13ms.

Trotzdem liefen beide Konfigurationen einwandfrei bei mir. Klar, doppeltes NAT bedeutet mehr Konfiguration, darauf wies Dominik ja hin.

Für den Privatgebrauch sind meine Werte top und mehr als ausreichend.

Hallo Dominik,

vielen Dank für das Video. Zu USG Firewall Regeln finde ich sonst wenig brauchbare Anleitungen. Prima gemacht! Vielen Dank.

Noch eine Frage. Ich habe die USG hinter einem Draytek Vigor 130, also das gleiche Setup, was Du in einem anderen Video beschreibst.

Die Oberfläche des Vigor 130 ist vom internen Netzwerk dadurch nicht erreichbar, außer ich schließe einen Laptop direkt ans Modem.

Wäre denn mit einer entsprechenden Firewall Regel der Zugriff auf den Vigor 130 möglich? Wenn ja, wie müsste ich das konfigurieren?

Vielen Dank!

Hallo Andreas,

ich habe leider keine Antwort auf Deine Frage, jedoch kannst Du mir vielleicht meine beantworten.

Du sagst, daß Du den DrayTek Vigor 130 als Modem nutzt und die eigentliche Internetverbindung über das USG

per PPPoE aufbaust. So weit, so gut.

Wie realisierst Du die Erreichbarkeit per DDNS zu Deinem Netzwerk. Trägst Du beim USG einen dort aufgefürten DDNS Anbieter ein?

Ich nutze z.Z. Selfhost und bin sehr zufrieden mit diesem Dienst. Diesen könnte ich vermutlich dann nicht mehr nutzen, oder?

Ich möchte per VPN (L2TP IPSec) über das USG vom Internet auf mein Netzwerk zugreifen.

Wie realisierst Du die tägliche Zwangstrennung durch Deinen Provider bzw. welchen nutzt Du ?

Ich nutze z.Z. noch die Fritz!Box 7490 und überlege jedoch den Vigor 130 anzuschaffen. Hast Du irgendwelche Einschränken

über das allseits so diskutierte “Doppelte NAT” spürbar merken können? Über Deine Antwort wäre ich sehr dankbar.

Gruß Olaf

Hallo Olaf,

da ich eine Synology NAS habe, nutze ich deren Dienst (Externer Zugriff). Also das DDNS Setup innerhalb von Synology DS. Das funktioniert prima. Auch die 1&1 Zwangstrennung stört da nicht. Dadurch nutze ich das DDNS Feature der USG nicht und kann da leider nix dazu sagen. Prinzipiell hatte ich keine Sorgen mit doppelten NAT. (hatte auch eine Fritzbox als Modem). Einzig VPN hat in keiner Weise mehr funktioniert. Weder via Fritzbox, noch mit dem Setup der USG oder mit dem VPN Setup der Synology. Von außen war kein Zugang zum internen Netz möglich. Vielleicht wäre das alles nur eine Frage der Regeln, aber da bin ich irgendwie nicht schlau geworden.

Mit dem Vigor läuft das jetzt alles super. Der macht stabil seinen Job. Eigentlich nicht nötig auf seiner Oberfläche zu schauen, ob alles i.O. ist. 🙂

Aber schön wäre es schon, wenn das ginge…

Lieben Gruß Andreas

Hallo Dominik, erstmal vielen Dank für das super Video! Ich habe mal eine Frage, wie die Regel in der Firewall aussehen müßte.

Ich habe ein Kamera LAN und ein Management LAN. In meinem Management LAN läuft die DS 1517+ mit der Surveillance Station.

Wenn ich nun ein verhindern möchte, daß das Kamera LAN Zugriff auf das Management LAN zugreifen kann, ist natürlich auf die

Surveillance Station außer Betrieb (Kamera’s sind nicht verbunden).

Auch mit einer Freigabe für die MAC Adresse der DS 1517+ funktioniert es leider nicht.

Hast Du eine Idee, wie die Regel aussehen müßte?

Vielen Dank im Voraus.

Hallo Dominik, habe mein Problem lösen können.

Die Antwort hast Du in Deinem Beitrag bereits gegeben.

Man muß nur mal richtig lesen und zuhören.

Mach weiter so!

Lieber Dominik,

liebe Leser,

erneut vielen Dank für das sehr aufschlußreiche Video. In diesen Zusammenhang beschäftigt mich folgende Frage. Kann man über diese Möglichkeiten auch LAN-Netzwerke absichern (nicht WLAN).

Ich habe z.B. einem Doppel-Lan-Anschluss in der Garage. Die Garage ist grundsätzlich Videoüberwacht, Alarmgesichert und vor allem abgeschlossen.

Wenn man jetzt die letzten drei Punkte jedoch ausblendet, so könnte ja jeder mit LAN-Kabel und Laptop Teil meines Netzwerks werden.

Kann man diese Ports dann noch mal separat irgendwie absichern? MAC-Adressenfilter gibt es für LAN nicht, oder?

Hat sich jemand eventuell schonmal dieselbe Frage gestellt?

Meine Hardware:

Draytek Vigor 130

USG Pro-4

CloudKey

Unifi Switch 24 250Watt

2x Unfi Switch 8

3x Unifi AC AP Pro

Wo könnte ich mich da eventuell tiefer einlesen?

Viele Grüße,

Michael

Hallo Michael,

ohne jetzt jetzt selber getestet zu haben, würde ich behaupten, dass es geht.

Man kann in der Konfiguration des Switches für jeden Port Regeln erstellen. So kann Port X beispielsweise deaktiviert, für alle Netze zugelassen sein oder eben nur bestimmte Netze bedienen. So kann man ein getrenntes VLAN/Gastnetz auf einen Port legen und sein internes Netz dort abtrennen.

Man könnte vielleicht auch ein VLAN für ein einzelnes Gerät erstellen, welches dort angehangen werden soll. zu diesem VLAN erstellt man eine “Drop all” Firewall Regel und davor eine Regel, die der MAC Adresse des Geräts wiederum alles erlaubt. (Mac Adressen kann man ja auch in eine Firewall Regel bringen) Das sollte deinem Szenario doch entsprechen, oder?

Was mit “enable Port isolation” gemeint ist, weiß ich auch nicht, aber das hört sich auch nach deiner Frage an 🙂

Hallo Michael, ja ich habe mir die gleiche Frage gestellt!

Ich habe nun die Firewall – Regeln angepaßt, um ein gewisses Maß an Sicherheit zu gewährleisten.

Jedoch würde ich gern über MAC – Adresse festlegen, wer sich im Netzwerk authentifizieren darf.

Hast Du mittlerweile eine Lösung gefunden?

Vielen Dank für Deine Antwort im voraus.