Wie richte ich bei UniFi VPN ein? Beim UniFi Security Gateway (USG) einen L2TP VPN Server einrichten, Radius Server aktivieren und Benutzern den Zugriff via VPN ermöglichen.

Voraussetzungen

Diese Funktion erscheint im UniFi Controller v5.5.5 +, der sich bei Veröffentlichung dieses Artikels teilweise Beta (Radius Server) befindet.

Im UniFi Netzwerk muss ein UniFi Security Gateway oder ein UniFi Security Gateway Pro vorhanden sein! Falls doppeltes NAT im Gebrauch ist, müssen die L2TP VPN-Ports UDP 500, 1701, 4500 weitergeleitet werden zum Security Gateway. Ist wie bei mir ein Vigor Modem im Einsatz, ist eine Portweiterleitung nicht nötig.

- UbiQuiti

- Wireless Access Point

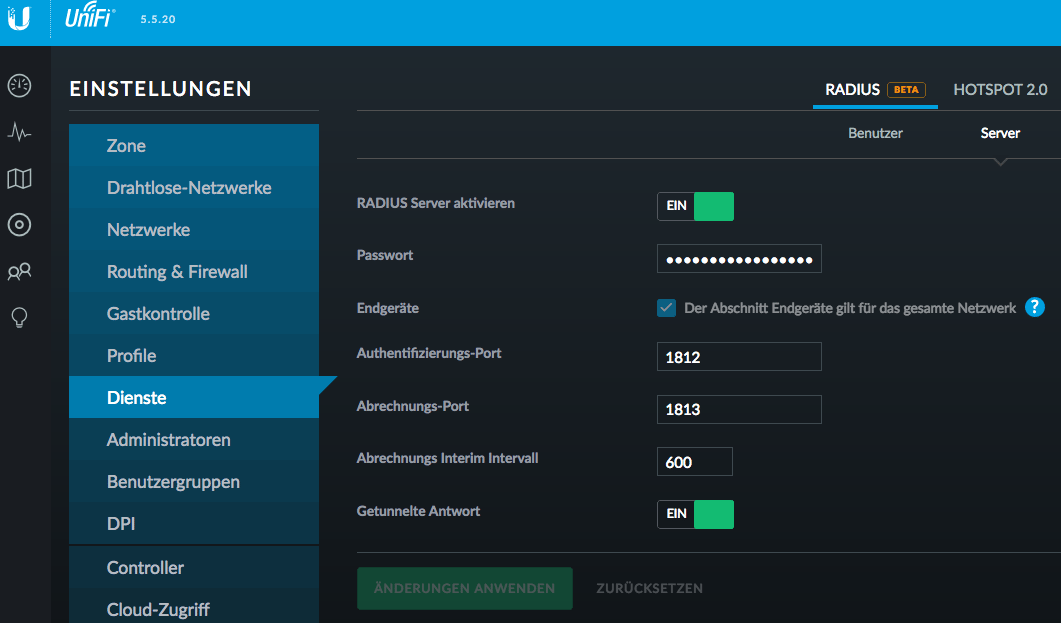

Radius Server am USG aktivieren

In der UniFi Verwaltungsoberfläche in den Einstellungen unter dem Punkt Dienste, kann der Radius Server aktiviert werden. Einzig das Kennwort muss festgelegt werden, anschließend sind die Voreinstellungen so korrekt.

Beim Radius Server des UniFi Security Gateway müssen VPN Benutzer unter dem Punkt Benutzer hinzugefügt werden. Hier noch ein entsprechend schweres Kennwort und den dazugehörigen Benutzernamen vergeben.

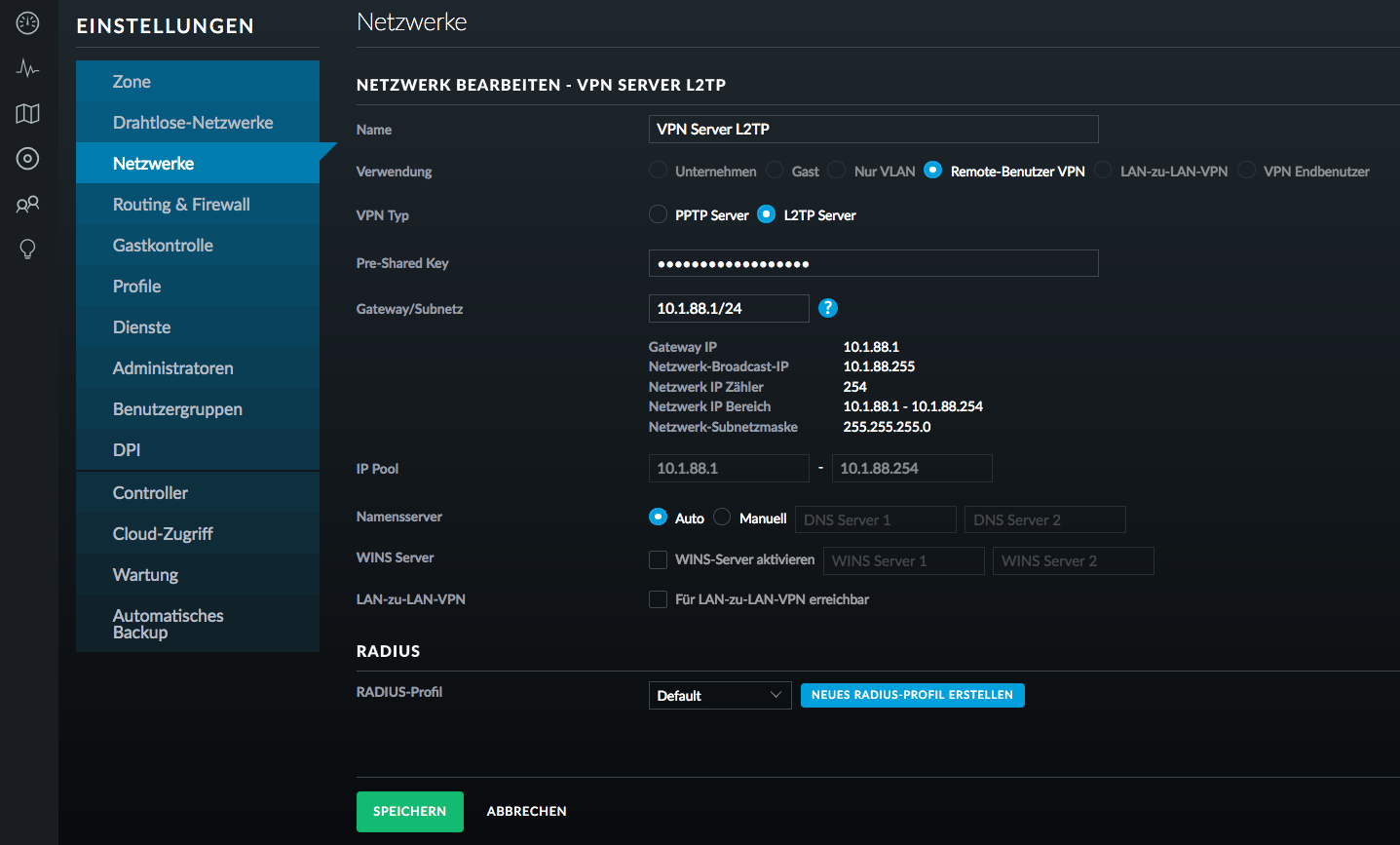

UniFi VPN Server konfigurieren

Um den UniFi VPN Server zu aktivieren, ist es lediglich notwendig ein neues Netzwerk anzulegen. Im Punkt Netzwerk ein neues Netzwerk hinzufügen und sprechenden Namen hierfür vergeben. Die Verwendung ist Remote-Benutzer VPN und der VPN-Typ ist L2TP Server.

Einen entsprechend schweren Pre-Shared Key vergeben und für die Zukunft in einem Passwortmanager speichern. Der IP-Bereich kann nach eigenen Vorzügen vergeben werden und lediglich das RADIUS-Profil auf Default stellen, dann wird der Radius Server des USG genutzt, welcher im Schritt zuvor eingestellt wurde. Alternativ kann auch ein anderer Radius Server zur Benutzerauthentifizierung eingestellt werden. Dafür ist ein neues Radius-Profil notwendig.

Das UniFi Netzwerk einrichten von A-Z, für privat und den geschäftlichen Einsatz. Dabei kommen auch spezielle Eigenschaften der Dream Machine zum Einsatz, als auch einem ordinären UniFi Netzwerk mit Access Points und Switch. Der Aufbau ist zunächst für alle Einsatzzwecke gleich und weitere Kapitel sind hierbei optional. Ob 802.1X und MAC basierte Anwendung mit dynamischer VLAN Zuordnung zum Einsatz kommt oder nicht, kann jeder selbst entscheiden. Zusätzlich zeige ich, wie man ein eigenes Kameranetzwerk mit einer Synology DiskStation und dediziertem LAN-Port realisiert und den Kameras den Internetzugriff verwehrt. Ebenfalls wird ein Netzwerk für die Forschung und Entwicklung als Beispiel angelegt, welches von anderen VLANs komplett abgeschottet ist, dennoch aber Internetzugriff hat. Weiter ein drahtloses Netzwerk, bei dem man sich mit Benutzernamen und Kennwort der Synology DiskStation (lokal, LDAP oder Domäne) anmeldet, statt einem Schlüssel.

Dieser Kurs basiert auf UniFi 6.0.43 in der klassischen Ansicht der UI!

Einfach erklärt in über 2 Stunden Videomaterial. Hier geht es zum gesamten Kurs mit den Beispiel-Lektionen. Bitte lesen Sie für alle Details zum Kurs die detaillierte Beschreibung!

Hallo Dominik,

ich habe 4 Standorte also auch 4x USG4 pro mit je aktivem Radius Server. Ich möchte die Zugänge an allen 4 Standorten Redundant halten.

Ist es möglich?

– untereinander keine stabile Leitung (sehr oft Abbrüche). Also kein Zentraler Radius Server

Es würde genügen wenn es eine Funktion geben würde, bei der ich Nutzer Im- und Exportieren könnte.

Hallo Dominik!

Du hast sehr viele interessante Themen und ich überlege, den Kurs zum Thema “UniFi VPN L2TP Server” zu buchen. Es das Angebot noch aktuell, dass man dir auch die eine oder andere Frage stellen kann? Möchte mich vorab nur vergewissern, da ich von dir auf YouTube schon einige Zeit nichts gehört habe.

Alles Liebe

Sascha

Hallo Sascha,

ja, unter jeder Lektion in allen Kursen besteht die Möglichkeit der Fragen, die auch genutzt wird und von mir beantwortet wird. Auf YouTube liefern wir wöchentlich mindestens 2 Videos und sind hochaktiv dort. Lediglich iDomiX wird nicht mehr mit neuen Videos auf YouTube bedient, ausschließlich Kurse liefere ich hier. Einerseits sind diese erheblich ausführlicher und das Feedback ist um Weiten positiver als auf YouTube.

Viele Grüße

Dominik

für alle die schon auf den usg kommen aber dennoch keine Verbindung aufbauen können hat mir der Hersteller einen Artikel gezeigt der einen Bug bezüglich der Radius Konfiguration gezeigt.

https://community.ui.com/questions/USG-L2TP-issue-Authentication-Failed/17ecd602-5c95-4b35-8dd6-7fcacbfd892c#answer/01a08a64-ed76-4c51-a917-227faa39b1d8

ich habe lange gesucht und nichts gefunden… deswegen hatte ich dann den Support angeschrieben…

Tip Top…hat problemlos geklappt. Ich bin wirklich begeistert dass Leute ihr Wissen öffentlich teilen damit andere es leichter haben.

Vielen Dank dafür 🙂

Setup:

Ubiquiti UniFi Security Gateway USG-PRO-4

Ubiquiti UniFi Switch 48 500W

Ubiquiti UniFi Cloud Key G2/1TB HDD + Rackmount

UbiQuiti UniFi AP, AC PRO, 5-Pack

Aber warum kann immer nur eine Verbindung gleichzeitig hergestellt werden?

Wie bekommt es hin mehrere Verbindungen unterschiedlicher Geräte auf zu bauen?

Gruß

Alexander

Ging partout auf meinem Androidhandy (Huawei P30 Pro) nicht mit der Option L2TP, Lösung war simpel: einfach auf L2TP/IPSec PSK stellen und den Rest leer lassen 🙂

Restliche Felder wie beim “normalen” L2TP ausfüllen und ansonsten einfach leer lassen -> läuft!

Hallo zusammen,

habe bei der ganzen Einrichtung ein Problem. Ich bin mir nicht sicher wo ich den “pre shared key” her bekomme!

Kann mir bitte kurz jemand erklären wo der steht oder wie ich diesen erstellen kann?

Hallo,

danke Deiner Anleitung konnte ich meine MAC-Geräte mit den VPN nutzen. Bei Windows hapert es noch. Aber das kann auch am (Firmen-)Laptop liegen.

Ich sehe aber auf meiner (neuen) Oberfläche keinerlei VPN bei einer Verbindung. Hat Ubiquiti das wegrationalisiert oder wo ist das jetzt versteckt.?

Kannst Du da helfen.

Danke Björn

Hallo Gemeinde,

ich hatte versucht aufgrund der jetzigen Situation einen Heimarbeitsplatz mit Zugriff auf das Firmennetzwerk via VPN einzurichten.

Das Anleitungs-Video von Dominik Bamberger (idomix.de) hat mir dabei sehr geholfen – vielen Dank dafür.

Nun hatte ich allerdings den Effekt, das die VPN-Verbindung mit PPTP problemlos funktionierte, jedoch sich der Windows-Rechner

permanent weigerte, eine L2TP-Verbindung aufzubauen.

Nun soll ja L2TP sicherheitstechnisch die bessere Variante sein. OpenVpn ist meiner Info nach nur mittels Befehlszeile auf den

USG Geräten zu installieren – da hab ich keine Erfahrung mit.

Wie beschrieben bin ich nach der Anleitung vorgegangen:

Ich hatte mir im Controller unter “Netzwerke” ein Remote-Benutzer VPN mit dem Typ L2TP-Server angelegt,

mit einem Passwortmanager einen 20 Zeichen langen Pre-Shared Key erzeugt und entsprechend eingetragen. Dann den Benutzer mit dem entsprechenden Tunneltyp unter dem “RADIUS”-Dienst eingetragen und alles provisionieren lassen.

Gleichzeitig hatte ich ich mir einen PPTP Remote-Benutzer zum Testen angelegt.

Der Effekt bei mir war: PPTP funktionierte tadellos jedoch scheiterte der Verbindungsaufbau auf den Windows-Clients mit der Fehlermeldung

“Der L2TP-Verbindungsversuch ist fehlgeschlagen, da ein Verbindungsfehler während der ersten Sicherheitsaushandlung mit dem Remotecomputer aufgetreten ist”.

Ich konnte problemlos eine L2TP-Verbindung mit jedem meiner Telefone, Tablets und alles was Android als Betriebssystem hatte, aufbauen jedoch nicht mit Windows.

Appel-Geräte besitze ich nicht, dazu kann ich nix sagen.

Ich hatte auf den Windows-Geräten (7 und 10) auch die empfohlenen Einstellungen in der Registry (AssumeUDPEncapsulationContextOnSendRule – 0, 1, 2,) wegen der NAT-Geschichte getätigt – alles ohne Wirkung.

Jedenfalls habe ich ca. drei Wochen rumprobiert und gefriemelt ohne Erfolg – bis ich in irgendeinem Forum aus 2011(!) gelesen habe, das ein PSK mit deutschen Umlauten oder Sonderzeichen bei Windows-Clients wohl nicht funktioniert.

Darauf hatte ich bisher leider keinen Hinweis im Netz gefunden! Oder ich war einfach zu dumm – kann auch sein 🙁

Ich habe sodann als PSK testweise einfach nur eine Zahl eingegeben und siehe da: es funktionierte sofort auch unter Windows 🙂

Jetzt habe ich mit dem Passwortmanager einen 64 Zeichen langen Schlüssel aus Zahlen und Buchstaben ohne Umlaute oder Sonderzeichen erstellt, eingegeben und damit läuft das Ganze super.

Den musste ich dann natürlich auch auf den Android-Geräten einstellen und nun habe ich meinen L2TP-VPN-Tunnel am laufen.

Wenn irgendjemand nun meint, das Ganze ist eh schon lange bekannt – was quatscht der solange? – Alles gut, einfach übergehen, Allwissende gibt es im Netz Hunderttausende.

Wenn ich Irgendjemand zu einem Erfolgserlebnis verhelfen konnte, freu ich mich darüber 🙂

Liebe Grüße,

Micha

Hallo Micha,

danke für deine Ausführung, ich bin schon fast verzweifelt, wer kommt schon darauf das keine Sonderzeichen als PSK sein dürfen. 🙁

Darüber findet man keine Hinweise im Internet.

Nochmal danke

Gruß Daniel

… Die Anzeige der etablierten VPN-Verbindungen findet man jetzt unter “Einblicke” / oben links auf denPfeil neben “Endgeräteverlauf” Menü ausklappen und “Remote-Benutzer VPN” auswählen.

Gruß!

Micha

Hi,

genial einfache Beschreibung.

Aber warum kann ich immer nur einen Geräte-Typ parallel verbinden? Also nur eine Verbindung von einem Windows und keine zweite, auch wenn ein anderer Benutzer genommen wurde. Oder nur ein Smartphone oder Tablet und nicht beides?

Falsch verstanden. Die Fritte vergibt bei mir nichts. Die ist hinter der USG und hat nur noch Tel.-Funktion. Hat feste IP unter der sie erreichbar ist.

Und trotzdem befindet sich die FritzBox in einem anderem Netzwerkbereich als die Geräte, die sich per Unifi-VPN mit der Fritte verbinden und somit geht die FritzBox wahrscheinlich von einer externen Verbindung aus.

Wo ist das Problem dieses einfach mal zu testen, bevor man lange diskutiert, wie der Aufbau nun genau ist. Fakt ist, dass sich die FritzBox und die VPN-Geräte in unterschiedlichen Netzen befinden. Siehst du allein schon daran, dass du bei Unifi unter Netzwerken für das VPN ein eigenes anlegen musstest.

Mit freundlichem Gruß

Andreas

Sorry, aber das ist bei VPN-Verbindung immer so. Und es es ist ja nicht so, dass ich nicht drauf komme. Ich kann Passwort eingeben, was von extern nicht geht, nur geht dann eben nichts.

Außerdem: was soll ich denn testen? Die Einstellungen der Fritte sind es nicht. Da weiß ich, was ich tue. Ich schrieb ja auch, dass AVM auch nicht helfen konnte. Nur konnten die mir nicht mal sagen, welche Ports genau benötigt werden für Telefonie. Ich gehe aber schon davon aus, dass sie sich zumindest mit den Einstellungen in der Fritte auskennen und die haben gepasst.

Vielen Dank erst mal für das Video, was mir tatsächlich half, erfolgreich eine VPN-Verbindung aufzubauen. Eigentlich funktioniert alles richtig gut; bis auf eine Kleinigkeit:

Ich schaffe es nicht, die IOS-App Fritz Fon über VPN zu verbinden. Egal was ich probiere, es geht nichts. Die App findet die FritzBox, die ja nur meine Telefonzentrale ist, aber ich kann mich nicht anmelden.

Hast du da eine Idee? Müssen evtl. Ports geöffnet werden?

Der Support von AVM hat das Problem zwar zur Kenntnis genommen, konnte mir aber nicht helfen 🙁

Ich habe keine FritzBox mehr, aber Erinnerungen an diese und kann damit eine Vermutung aufstellen.

Das VPN steckt die Clients unglücklicherweise in einen IP-Adressbereich, der nicht von der FritzBox verwaltet wird, womit die denken könnte, dass die Verbindung von extern eingeht. Irgendwo konnte man glaube ich einstellen, dass der externe Zugriff für die App gewährt wird (es kann auch sein, dass man es in der App selbst einstellen muss).

Zoiper brachte bei mir an der FritzBox nicht zufriedenstellende Gesprächsqualität und ich habe auf Starface als PBX gewechselt, was im Zusammenhang mit dem Unifi-Security-Gateway wieder neue Probleme mit sich bringt, die ich jetzt mit einer Ubuntu-VM und WireGuard umgehen möchte. Aber da bin ich noch am Anfang und muss Zeit finden.

Um ehrlich zu sein, weiß ich nicht, von was du sprichst bzw. wie mir das helfen könnte.

Die FritzBox vergibt per DHCP eine IP z.B. im Adressbereich 192.168.178.xxx

Der VPN des Security Gateway vergibt eine z.B. IP im Bereich 192.168.1.xxx

Somit sind die VPN-Verbindungen aus Sicht der FritzBox externe Verbindungen.

Ich meine, dass du in die FritzBox musst, dort in das Telefoniegerät gehst und da muss irgendetwas stehen, dass man sich von extern anmelden kann.

Mit freundlichem Gruß

Andreas

Danke für Anleitung, ich habe nur aktuell das Problem das ich unter: Remote-Benutzer VPN nicht wählen kann zwischen PPTP und L2TP. L2TP ist bei ausgegraut/nicht wählbar, ich kann nur PPTP aktivieren. Woran kann das liegen?

ABOUT UNIFI CONTROLLER

UI: 5.9.29.0

Backend: 5.9.29

Build: atag_5.9.29_11384

Ich habe eine frage ich benutze eine USG und möchte via L2TP mich zuhause verbinden leider komme ich mit dem Windows internen VPN dienst nicht rein aber mit dem Handy schon also muss die auth. ja funktionieren (der Radius schreibt auch logfiles [Windows Server 2016] wenn ich das Handy benutze), also dachte ich mir komm lad dir shrew net runter nun habe ich das Problem, das ich nicht weiß wie der Androidinterne VPN manager sich authentifiziert da alle sniffer apps sobald ich mein VPN starte aufhören zu arbeiten daher die Frage welche einstellungen benutz Android standardmäßig beim Authentifizieren mit der USG? mit pptp funktioniert das ganze ohne Probleme, will aber L2TP einführen.

Würde mich sehr freuen, wenn ihr ne Idee hab, wie ich die VPN Logfiles an meinem Handy auslesen kann bzw. mir diese nennen könnt.

Die Gigaset ip510 pro ist lediglich eine DECT-Station, die sich per VoIP bei dem SIP-Provider oder einer richtigen Telefonanlage anmelden kann. Aufgrund der Unzuverlässigkeit habe ich Gigaset komplett rausgeworfen. Gucke mal bei Yealink vorbei. Optisch nicht die schönsten, aber das W56H ist technisch nicht schlecht, auch wenn es an der Übersetzung etwas hapert.

Es könnte damit zusammenhängen, dass sich deine DECT-Station in einem anderen IP-Adressbereich befindet. Das VPN von Ubiquiti schiebt die Clients blöderweise, was auch bei der Datei- und Druckfreigabe unter Windows konfiguriert werden muss, wenn man dessen SMB-Freigaben per VPN nutzen will, in ein separaten Adressenreich. Es kann also sein, dass das Gerät Zugriffe aus einem anderen Adressbereich sperrt.

Du könntest einen DynDNS-Account einrichten und eine Portweiterleitung auf das Gerät setzten. Allerdings kann dann jeder von außen auf das Gerät zugreifen und versuchen es zu Hacken.

Du kannst ja mal testweise deinem WLAN einen anderen Adressbereich als dem LAN zuweisen und guckst, ob du dann noch auf die DECT-Basis kommst.

Anpingen solltest du die immer können. Also wenn du die per VPN nicht anpingen kannst, dann wird es wahrscheinlich ein anderes Problem/Sicherheitsfeature sein.

@Andreas: Yealink hatte ich zuerst bestellt, wie mein Frau das gesehen hatte konnte ich es sofort wieder zurück schicken, wegen der Optik.

Darauf hin hatte ich dann das Gigaset gekauft.

Ich habe das mit dem zweiten Netz ausprobiert, es liegt wirklich am dem blöden Gigaset.

Zwischenzeitlich habe ich eine alte Dreambox dort ausprobiert, dort komme ich ohne Probleme auf das Webinterface.

Zwei Fragen habe ich da noch:

1. Wozu ist das Passwort vom Radius Server? Man gibt es ein und danach wird es nicht mehr benötigt.

2. Ich habe zwei Benutzer angelegt, es kann sich aber immer nur einer per VPN verbinden.

Wenn ich auf zwei Geräte den gleichen Benutzer anlege dann können sich beide per VPN verbinden.

Ist da bei mir noch etwas nicht korrekt konfigurier?

Hättest das Yealink mal behalten. Meine Frau hat Gigaset irgendwann verflucht und sagte “Hauptsache es funktioniert”. Akkulaufzeit ca. 2 Wochen mit 10 Stunden Gespräch und die Sprachqualität ist super. Vielleicht das etwas kleinere Modell nehmen, wobei dieses dann nicht so lange halten wird.

Das mit dem Radius-Server (VPN-Einrichtung) ist bei mir schon zu lange her.

Das Problem, dass sich nur einer zur Zeit per VPN einwählen kann, habe ich ebenfalls. Ich denke, dass man das USG generell nicht für VPN, oder max. 1 User, verwenden sollte. Ich will mal OpenVPN ausprobieren, wenn ich Zeit habe. Das soll gut auf Android laufen.

Das hat auch keinen Erfolg gebracht.

Beim CloudKey kann ich mit 8080 oder 8443 probieren, geht immer auf 8443.

Ich habe eine Telefonanlage N510ip die ich aus der Ferne konfigurieren möchte, dort komme ich nicht per VPN auf das Webinterface.

Bin ich zu Hause geht das sofort.

Hallo zusammen,

vielen Dank für das tolle Video.

Ich habe alles so eingerichtet wie im Video.

VPN funktioniert vom PC und Handy, aber ich kann mich nicht mit zwei Benutzern gleichzeitig anmelden.

Wofür ist das Passwort vom Radius Server?

Wenn ich mit dem PC per VPN mit dem USG verbunden bin, kann ich das Webinterface der Endgeräte nicht aufrufen und die lassen sich auch nicht an pingen.

Muss hier noch etwas eingestellt werden?

Gruß

Alexander

Ich habe das USG neu gestartet, jetzt kann ich die IP Adressen an pingen aber das Webinterface kann ich immer noch nicht aufrufen.

Der Controller ist das einzige was sich öffnen läst.

Woran könnt das liegen?

Gruß

Alexander

Im Webbrowser:

IP:8080

IP:8443

probieren

Beispiel: 192.168.178.2:8080

Hi Dominik, ich bin ja seit Jahren ein großer Fan und habe ja durch Dich (Deine Links) mit auch alles mit Unifi Produkten vollgestellt. Aktuell nutze ich VPN über OpenVPN auf meiner DS1812, auch über Deine Anleitung. Ich würde jedoch gerne auf VPN über das USG ausweichen. OpenVPN kann ich ja aktuell nur über SSH aktivieren und programmieren, über die WEB Oberfläche geht es ja nicht.

Das USG stellt “L2TP over IPsec” bereit, oder? IKEv2 vermutlich nicht? Wie würdest Du es denn zu OpenVPN abgrenzen? Stabiler, sicherer, gleichwertig, bessere Verschlüsselung? Die Frage würde ich gerne an alle Leser hier weitergeben.

Viele Grüße, Micha

Du hast eine Synology? Super, nutze dort möglichst viele Funktionen, die läuft wenigstens zuverlässig. Meiner Erfahrung nach laufen Dinge (wenn sie denn laufen), die man nicht über das WEB-GUI einstellen kann nicht zuverlässig. Angefangen bei Host-Weiterleitungen. Eine FritzBox weiß, dass wenn ein DynDNS eingerichtet ist, dass Anfragen eines z.B. Softphones das Heimnetz gar nicht erst verlassen, damit sich der Router nicht aufhängt. Das USG muss es nach jedem Neustart per SSH beigebracht bekommen. Man braucht dazu Subdomains und es läuft trotzdem nicht zuverlässig. Mit Fastroaming doktort man ja jedem Update rum, was man alles neu starten muss, damit es wieder funktioniert. Zu dem Preis macht mir das System allgemein zu viele Probleme und ist auch noch nach Jahren nicht ausgereift. Daher mein Tipp, wenn du die Möglichkeit über die Synology hast, dann lasse es darüber laufen und hole dir keine zusätzlichen Probleme ins Haus. Für Hobbyanwender, die sich ständig um Probleme kümmern möchten, ist Ubiquiti gut, ich bereue es, dass ich darin investiert habe und ständig basteln muss. Da ich aber privat für über 1000,-€ Hardware von Ubiquiti hier stehen habe, muss es erstmal bleiben und andere Systeme sind wohl auch teurer.

Sorry, wenn es an der Frage etwas vorbei ist, aber überlege gut, bevor du dir etwas per SSH im Gateway einrichtest, was du denn immer Pflegen musst. Ich habe mir ein Batch geschrieben, welches ständig auf einem Windows 10 Rechner läuft und die Hostweiterleitungen überprüft und ggf. per SSH neu ins Gateway einträgt (ist nach jedem Neustart nötig, damit die Telefonanlage für mein Softphone erreichbar bleibt) und selbst damit funktioniert das nicht zuverlässig.

Mit freundlichem Gruß

Andreas

Hi Andreas, vielen Dank für die ehrlichen Worte. Genau in die gleiche Richtung denke ich jedoch auch und will nichts über SSH programmieren, was nach dem nächsten Update hinüber ist.

Ich würde über die WebUI auch den VPN Zugang L2TP in Betracht ziehen, kann nur nicht erkennen ob die USG das über IPsec herstellt. Das wäre mir von der Sicherheit schon wichtig.

Weisst du dies zufällig?

Hallo Michael,

erstmal musst du wissen, dass eine Verbindung von einem zum anderen Standort nur möglich ist, wenn du eine feste IP hast, da das USG keine Adresse von deinem DynDNS akzeptiert sondern nur feste IP-Einträge.

Willst du nur mal mit einem Android oder sonstigen auf Dateien zugreifen, dann geht das. Allerdings hat das VPN-Netz einen anderen Adressbereich und der Dateifreigabe von Windows muss nach jedem größeren Update gesagt werden, dass diese Anfragen aus diesem Bereich durchlassen soll. Eventuell kann man den Adressbereich eines Netzwerkes auch zu 50/50 aufteilen, also bis 127 das Heimnetz und ab 128 – 254 das VPN, so das Windows dann nicht blockt, das habe ich aber noch nicht getestet.

In meinen Android-Einstellungen ist der VPN mit L2TP/IPSec PSK eingerichtet und läuft.

Für alle, die so wie ich Probleme haben, Android als Client einzurichten:

————————————————————————————————

Type – L2Tp/IPSec PSK

Server-Adresse: DDNS (oder) WAN-IP (oder) Local-IP

L2TP Schlüssel: -leer-

IPSec identifier: -leer-

Ipsec Pre-Shared Key: der Schlüssel, den ihr beim VPN Setup vergeben habt!

Benutzername: der Name, den ihr beim Radiusserver als Benutzer festgelegt habt!

Password: das Password, das ihr beim Radiusserver als Password für den BENUTZER festgelegt habt!

————————————————————————————————

Danke Dominik für das wie immer lehrreiche Video!

Gruss

MIKE

Gleicht ja so ziemlich dem, was ich dir vorhin als Antwort geschrieben habe…

Welche App nutzt Ihr für die neue UNIFI VPN unter Android + TASKER, da VPNCilla ja kein L2Tp/IPSec PSK unterstützt.

Kann man damit auch Site-to-Site Verbindungen zwischen drei und mehr Standorten herstellen?

Falls ja, wie ist der Datendurchsatz via IPsec?

Wenn nein, welche alternativen VPN Router sind grundsätzlich zu empfehlen?

Ich habe ebenfalls massive Probleme gehabt.

Fritzbox Kabel vor USG, darüber lief vorher ebenfalls ein Tunnel usw…

Meldung lautete immer VPN Server nicht erreichbar.

Weder Intern noch extern egal wie man es versuchte.

Ich hatte Benutzernamen mit Großbuchstaben,

als ich dann den User “test” angelegt habe, funktionierte es plötzlich.

User auf Kleinbuchstaben geändert, keine Funktion.

User gelöscht und nur mit Kleinbuchstaben neu angelegt….. Tadaaa es geht …

Die Fehlermeldung hat mich sehr Irregeführt….. Das Ergebnis verwundert mich jetzt nur noch 😉

Vllt ist das ja auch bei einigen die Lösung, warum auch immer…..

Danke für die Videos!

Hallo Dominik,

eine VPN Verbindung zwischen einer USG und einer FritzBox soll erstellt werden so das Site USG auf Site FritzBox und umgekehrt zugreifen kann.

Gibt es dafür eine Anleitung?

Kann man das von AVM bereitgestellte Tool (FritzFernzugang einrichten) dazu verwenden eine Datei zu erzeugen um diese Verbindung herzustellen?

Die FritzBox kann leider nicht gegen eine USG getauscht werden. So das ich nach einer Möglichkeit suche die Dauerverbindung zwischen USG und FritzBox herzustellen.

LG Mario

Falls du eine einfache Möglichkeit findest, dann wäre ich interessiert. Bisher kenne ich nur die Möglichkeit den VPN mit Software, einem NAS o.ä. hinter dem USG aufzubauen. Ich denke auch, dass die Konfigurationsmühen vergebens sind. Es gab vor kurzem wieder ein Update und der VPN zwischen Android und USG kann mal wieder nicht aufgebaut werden. So langsam verliert man die Lust an den Geräten. Man kauft sich ja nicht etwas, um ständig nur Lösungen für Basics suchen zu müssen…

https://community.ubnt.com/t5/UniFi-Routing-Switching/Site-to-Site-VPN-USG-to-FritzBox/td-p/1798475

Hallo Dominik,

kannst du mir sagen wieviel gleichzeitige VPN Verbindungen bei dem Unifi Gateway möglich sind?

Gibt es hier unterschiede zum Pro?

Danke Dir!!!

Gruß, Manuel

Hallo,

erst einmal danke für die super Anleitung.

Hat noch jemand das Problem, wenn er eine IPSEC site-to-site Verbindung einrichtet der L2TP nicht mehr funktioniert. Ich habe ca. 10 site-to-site IPSEC ikev1 Verbindungen die ich mittels CLI anlege. Sobald ich die angelegt habe, funktioniert meine L2TP Verbindung nicht mehr.

Danke & Gruß

Moin,

ich hätte da Problem, dass ich nicht gleichzeitig mit 2 Androiden per L2TP auf mein Netzwerk zugreifen konnte. Vor kurzem gab es ein Update, welches dieses behoben hat. Ist zwar nicht identische Situation, jedoch vielleicht selbe Ursache, die mit dem letzten Update des USG behoben wurde. Der Controller bekam auch vor kurzem ein Update.

Das Update für die APs bzgl. KRACk ist anscheinend noch nicht ausgereift, zumindest hat mein Android seitdem Probleme sich an meinem WLAN anzumelden, vermutlich da ich für VoIP fast Roaming benötige und genau dieses Protokoll betroffen ist und die Androiden noch kein Update haben. Letzteres ist jedoch nur ein Hinweis, falls du gleich alles updaten möchtest, jedoch auch auf fast Roaming angewiesen bist, dann solltest du die Updates für die APs erstmal auslassen, sofern die nicht in einem Großraumbüro stehen und die allgemeine Sicherheitslücke von WPA2 bei euch vertretbar ist.

Mit freundlichem Gruß

Andreas

Hi Andreas,

kannst Du mir in kurzen Schritten das SetUp für nen Android-Client schildern. Ich bekomme es zwar unter Windows hin (bedeutet, ich habe das mit den Passwörtern begriffen 😉 ) allerdings streikt mein Samsung S8…

Gruss Mike

Moin Mike,

heißt, dass du deinen Radius-Server eingerichtet hast und von Ubiquiti aus VPN möglich ist?

Unter Android in die VPN-Einstellungen:

Name: Name des VPN

Typ: L2TP/IPSec/PSK

Serveradresse: DynDNS-Adresse

L2TP-Schlüssel: nicht verwendet

IPSec-ID: nicht verwendet

Vorinstallierter IPSec-Schlüssel: lt. Vergabe im Controller

DNS-Suchdomains: nicht verwendet

DNS-Server: nicht verwendet

Weiterleitungsrouten: z.B. 192.168.178.0/24

Nutzername: VPN-Nutzername

Passwort: VPN-Passwort

Die Weiterleitungsrouten haben die Funktion, dass man die IPs angibt, die über den VPN angesprochen werden sollen. Soll alles durch den VPN gehen, dann lässt man dieses Feld leer, verlangsamt dann aber das Internet, da alles über das Heimnetz läuft. Mehrere Adressen (VLANs) kannst du eingeben, in dem du zwischen den Adressen ein Leerzeichen lässt.

Ich hoffe, dass ich dir helfen konnte.

Hallo

Welchen 8GB Speicher hast du da in der DS 918+ genau Verbaut? Oder habe ich das übersehen?

Kurz nachgefragt, bevor ich lange probiere…

Ich habe je Smartphone einen Benutzer eingerichtet. Jedoch wenn der eine VPN aufgebaut hat, kann es der andere nicht tun und andersrum. Geht momentan nur eine VPN-Verbindung zur Zeit?

Mit freundlichem Gruß

Andreas

Seit gestrigem Update des CloudKeys und des USG scheint es nun mit 2 Smartphones zeitgleich zu funktionieren.

Hallo Dominik,

Wo kauft das UniFi VPN Server?

Und gibt es einen, der Security und VPN von UniFi der am Board hat?

Vielen Dank

Ich verstehe die Frage nicht oder du hast nicht verstanden, worum es hier geht. Meinst du das UniFi Security Gateway, um welches es hier geht?

Hallo Dominik,

Vielen Dank für Deine Antwort.

Ich meine:

1. Wo kann man ein UniFi VPN Server Kaufen? ich finde nirgends in der Schweiz.

2. Gibt es UniFi Geräte die 2.1 sind (UniFi VPN Server? + Security Gateway)? Oder ist bereits der der UniFi VPN Server so eins?

Eien andere frage, was halten sie von ein Zyxel USG 100 USG, es ca. CHF 800.- gekostet, aber ich bin nicht so gut im Netzwerk?

Ich wünsche Dir einen schönen Abend.

@Domenik: Es ist jetzt bestimmt schon das 5te Mal, dass ich hier etwas geschrieben habe und vergessen habe meine eMail vor dem Absenden einzutragen. Dann kommt die schöne Fehlermeldung und der Text ist beim Druck auch Zurück weg… Zudem lässt sich eMail und Name sehr schlecht in der mobilen Version ausfüllen…

BTT:

Das UniFi Security Gateway hat einen VPN-Server in der Betaphase mit drauf, welcher mir noch nicht sehr ausgereift erscheint. Zum Kauf mal bei Google “Ubiquiti Unifi Security Gateway” eintragen. Es gibt zwei unterschiedliche, der kleine reicht in der Regel.

Um die Betaphase zu überbrücken könntest du dir auf einem Server o.ä. Softether o.ä. installieren. Eventuell hast du auch einen NAS der bereits einen VPN-Server zur Verfügung stellen kann. Bei beiden Varianten musst du dann Portforwardings im UniFi USG zu den VPN-Server einrichten.

Mit freundlichem Gruß

Andreas

@Andreas Kann ich nix dafür. Dein Browser bestimmt das, nicht meine Webseite

Ein Hinweis für die Erreichbarkeit von SMB-Laufwerken unter Windows wäre noch schön, da Windows die Verbindungen standardmäßig blockt. Hier muss man die Regeln zur Datei- und Druckerfreigabe wie folgt anpassen:

Im Suchfeld von Windows “Windows-Firewall mit erweiterter Sicherheit” eingeben, dort auf eingehende Regeln und bei allen aktivierten privaten Regeln zur Datei- und Druckerfreigabe auf “Eigenschaften” Reiter “Bereich” und dort den IP-Bereich des Subnetzes eintragen (z.B. 10.1.1.0/24).

Bei mir ging es auch, als ich nur die Regel mit “SMB” geändert habe, allerdings dauert der erste Zugriff dann viel länger. Wer eh nur eine oder wenige IPs im Subnetz freigegeben hat, der kann dann halt auch einen kleineren Bereich eingeben. 10.1.1.0/24 gibt, wie im Video erwähnt, alle IPs des frei.

Hallo Dominik,

vielen Dank für Deine tollen Videos. Haben mir schon bei WLAN und nun auch beim USG geholfen.

An die Gruppe hier:

Ich habe meinen UniFi Controller auf einem Raspberry Pi3 laufen. Dort ist auch eine Festplatte über Samba freigegeben. Intern funktioniert das auch alles prima. Über die UniFi App oder Web Browser kann ich auf die Admin Oberfläche zugreifen. Über die FileExplorer App (iOS) oder Windows/Mac Freigaben auf das Samba Share.

VPN mit Dynamic DNS funktioniert auch (Dynamic DNS am Telekom Router, VPN am USG konfiguriert). Ich kann auch auf ein paar interne Anwendungen per VPN zugreifen (Heizung, Telekom Router Admin Oberfläche, SolarAnlage, …).

Was nicht geht:

Zugriff per App oder Browser auf die UniFi Oberfläche

Zugriff per App auf das Samba Share -> mein eigentlicher Anwendungsfall für das VPN!!!

Hat jemand eine Idee, wo ich dazu etwas einstellen muss (Router, Portforward, Raspberry, USG, Firewall)? Ich habe schon ein wenig mit Portweiterleitungen experimentiert, komme aber nicht weiter.

Vielen Dank für Tipps.

Gruß,

Tobias

Hi all,

gelöst.

Ich hatte beim Umbau des Netzwerkes vergessen, dem raspi die neue Standard Gateway IP Adresse mit auf den Weg zu geben.

Gruß,

Tobias

Hi Dominik,

zunächst Danke für das Video.

Eine Sache ist mir jedoch unklar.

Du legst neben dem Preshared-Key am Anfang zwei Passwörter fest. Das eine beim Radius-Server unter dem Tab “Server” und das andere im Radius-Server unter Benutzer.

Wenn ich nun eine VPN-Verbindung einrichte, dann gebe ich den PSK ein, den Benutzernamen und (so vermute ich) das Benutzterkennwort. So weit richtig? Wofür ist dann das vergebene Passwort beim Radius-Server was du ganz am Anfang des Videos einrichtest?

Viele Grüße

Rolf

Hallo Dominik,

ich habe versucht eine VPN Verbindung im USG einzurichten. Beim Iphone habe ich die Einstellungen genau gleich gemacht wie Du in Deinem Video.

Leider funktioniert die Verbindung nicht vom Iphone aus.

Da im USG ein neuer Netzwerkbereich angelegt werden muss, findet er vermutlich die VPN nicht.

1. Bereich 192.168.1.1

2. Bereich für VPM 192.168.2.1

Grüsse

Rainer

Hallo,

Vielleicht kannst du ja mal etwas zu IPV6 machen. In en Einstellungen ist es ja noch nicht drin aber irgendwie soll es ja doch gehen !

Mein Anbieter verlangt für VOIP native IP V6.

Danke

sry. …..danke für eure Antworten

Hallo,

wäre es Möglich über den 2.ten Wan/Lan Anschluss ein zweites Modem laufen zu lassen?

Laut Telekom wäre es möglich einen 2.ten DSL Anschluss bei uns zu realisieren,

damit wir eine schnellere Internetverbindung bekommen.

Hallo,

ich habe das VPN wie in Deinem Video eingerichtet. Nun komme ich aber über VPN auf alle meine im USG eingerichteteten Netzwerke inkl. Management drauf. Ich habe versucht über die Firewall das so zu steuern, dass das VPN Netzwerk / User z.B. nicht auf das Management oder Privat Netzwerk kommt. Das klappt allerdings nicht. Egal was ich einstelle ich komme über VPN immer auf alle Netzwerke. Ist die Firewall (5.5.20) für das VPN-Netzwerk momentan überhaupt aktiv, oder mach ich hier grundlegend etwas falsch?

Hat jemand einen Tipp für mich, ich komme irgendwie nicht weiter.

Danke

Hallo zusammen,

mein Setup sieht wie folgt aus:

Telekom ADSL

> Fritz Box (kein “Zwangsrouter”, DynDNS ist aktiv)

>> UniFi Security Gateway

>>> Raspberry Pi mit UniFi Controller 5.5.20 + alle weiteren Clients

Ich versuche schon einige Zeit, die VPN-Verbindung (Zugriff von Außen) zum Laufen zu bringen, aber es funktioniert einfach nicht. Nun schöpfte ich Hoffnung, nachdem ich Domi’s Video im Feed sah, habe es allerdings trotzdem nicht hinbekommen. Ich habe den Eindruck, dass L2TP-VPN mit meinem Setup nicht möglich zu sein scheint. Könnte das mal jemand bitte bestätigen, bevor ich bekloppt werde? 😉

Weitere Infos:

– Ich weiß, ich fahre das oft erwähnte double NAT, habe jedoch bisher keine Nachteile für mich ausmachen können, ist das an dieser Stelle eventuell hinderlich?

– Ich möchte die Fritz Box nur ungerne gegen ein neu anzuschaffendes ADSL-Modem austauschen

– Habe alle möglichen Portweiterleitungen zur USG ausprobiert inkl. Exposed Host – ohne Erfolg. Ob das jedoch die Richtigen waren, bin ich mir auch nicht ganz sicher.

Hat jemand einen Tipp für mich?

Hast Du alles in der FritzBox deaktiviert, was irgendetwas mit VPN zu tun hat, auch unter den User-Einstellungen?

Hallo Dominic

danke für das tolle Video. Das hat bei mir auf Anhieb geklappt. Allerdings musste ich noch einen dynamic dns account einrichten, da sich alle 24 Stunden meine IP ändert. Ich habe einfach den obersten Dyndns-Service “afraid” der im unifi controller auswählbar ist verwendet. Der Service ist auch kostenlos, was ja bei dyndns leider nicht mehr der Fall ist. Das habe ich hier beschrieben:

https://community.ubnt.com/t5/UniFi-Routing-Switching/automatic-wan-pppoe-disconnect-after-24-hours-in-Germany-we-call/m-p/1977506#M49165

Gruß Hoppel

Hallo

Danke für das nette Video. Ich habe genau das Setup von Dominik, leider funktioniert mein DynDns nicht richtig.

Wenn der USG eine neue IP Adresse erhält(Telekom) wird dies dem DynDns Dienst nicht mitgeteilt. Und die VPN Verbindung kann dann nicht aufgebaut werden. 🙁

Kennt jemand das Problem?

Welchen DynDns Service benutzt Ihr?

Besten Gruss Markus

Hallo markus,

bei mir wird ebenfalls alle 24Stunden eine neue IP-Adresse vergeben. Um der Zwangstrennung zuvorzukommen, wurde mir von ubiquiti erläutert, wie ich ein pppoe reconnect zu einer bestimmten Uhrzeit veranlasse. Das funktioniert so weit auch.

Dann bin ich auf dieses Video von Dominic gestoßen und brauchte nach der Einrichtung des VPNs noch einen Dynamic DNS. Ich habe mich für afraid entschieden, weil es der oberste DynDNS-Service im usg war.. Wie ich die Zwangstrennung und DynDNS konfiguriert habe, habe ich in dem Link geschildert, der in meinem Beitrag hier vom 16. August um 13:02 aufgeführt wird.

Ich haben 2 UniFi AP im Einsatz und auch ein kleinen UniFi Switch.

Das ganze noch über eine FritzBox realisiert. Möchte aber auf USG umsteigen. Auch um den Gastzugang der derzeit über die FritzBox realisiert wird auszubauen und weitere VLAN erstellen zu können.

Was mich bisher davon abgehalten hat ist meine VPN Verbindung die Dauerhaft zwischen zwei FritzBoxen steht.

Hat schon jemand eine VPN Verbindung zwischen FritzBox und USG aufgebaut?

Das Problem ist wohl hier die Datei die man zum einlesen der Verbindung für die FritzBox erstellen und editieren kann entsprechend zu editieren.

Mir wäre also die Aussage ob das geht und ich mich somit entweder an die Foren oder an Dominik wenden kann wichtig.

Leider funktioniert das bei mir nicht wie in deinem Video beschrieben. Dabei richte ich mich exakt nach deiner Anleitung.

Komischerweise sind die entsprechenden Ports aber auch nicht von außer erreichbar. Habe die Version 5.5.20 im Docker-Container. Andere Ports, die ich via Synology öffne, sind aber erreichbar. irgendwie scheint die Öffnung durch UniFi nicht zu funktionieren…

Pre-Shared = Radius User+Radius Passwort

Dann funktioniert alles 🙂

Hallo Dominik,

Klasse Video, vielen Dank dafür. Du schreibst, dass bei doppeltem NAT die Ports noch zum USG weitergeleitet werden müssen. Bin Vodafone/KD Kunde und setze den klassischen Hitron-Router lediglich als Modem im Bridge-Modus ein. Ist hier dann quasi noch ein doppeltes NAT vorhanden?

Ansonsten weiter so!

Hallo Dominik, vielen Dank für das Video. Leider scheitere ich an der Konfiguration der VPN Verbindung. Das USG hängt hinter einer FritzBox als Exposed Host. Versuche ich mich unter iOS zu verbinden gelingt dies nur im heimischen WLAN, wenn ich die WAN-IP als Server IP in den Einstellungen eintrage. Wenn ich meine SelfHost-Adresse verwende erreiche ich den VPN-Server nicht. Auch eine Portweiterleitung (500,1701,4500) hilft nicht. Wo liegt mein Fehler? Muss ich bei der DynDNS Adresse auf eine bestimmten Port verweisen?

Gruß,

Felix

Hallo Felix,

gleiche Situation beim Kunden gestern gelöst und VPN-Server ist unter diesen Umständen, so wie es sein soll von extern erreichbar. Meinen Support findest Du unter dem Punkt Support oben. Bitte verstehe, dass ich hiermit meinen Lebensunterhalt bestreite und YouTube nicht mein Hobby ist.

Gruß,

Dominik

Ergänzend hier die Info, falls andere auch das Problem haben: Felix und ich haben das innerhalb von 15 Minuten gelöst. Leider haben meine amerikanischen YouTube Kollegen einen Fehler im Video, was neben unvollständiger FRITZ!Box-Konfiguration zum Scheitern der VPN-Verbindung führt.

Deshalb mache ich die Videos nicht nach, bastle nicht mit Versionen auf dem Cloud Key, nur um erster zu sein! Für mich ist es wichtig, dass es läuft und nachvollziehbar ist. Denn am Ende funktioniert es bei euch u. U. nicht…

Hallo Dominik, vielen Dank für dieses Video!!! Alles lt. Deiner Anleitung eingerichtet und es hat funzt.

Noch ein Tipp, wenn Ihr doppeltes NAT habt. Dann müßt Ihr die WAN – Adresse (also die Adresse, die das USG

vom Router, z.B. Fritz!Box bekommt) bei der Portweiterleitung angeben!

Kannst du das gerade bitte genauer erklären, also bzgl. der Portweiterleitung. Danke!

Das würde mir auch sehr helfen 😉

Hallo zusammen,

klasse Videos! Vielen Dank Dominik!

Bei den für den VPN-Betrieb erforderlichen Portweiterleitungen 500,1701,4500 im USG bekomme ich bei den Ports 500 sowie 4500 die Fehlermeldung, dass es einen Konflikt mit einer IPsec Verbindung gibt (UpnP ist jedoch deaktiviert).

Mein Setup: Fritzbox 7590 => USG (als exposed host) bekommt von der Fritzbox eine statische WAN IP

Den L2TP VPN Remote Server in der USG habe ich eingerichtet (wie im Video beschrieben) und dieser scheint generell zu funktionieren: erfolgreicher VPN-Verbindungstest im lokalen LAN Netz mit Angabe der lokalen WAN IP-Adresse des USG, die von der Fritzbox als statische IP für das USG vergeben wird.

Von außerhalb über selfhost-dyndns funktioniert die Verbindung leider nicht – vermutlich wegen der noch fehlenden Portfreigaben 500 und 4500. In der Fritzbox habe ich Selfhost-Dyndns eingerichtet. Verbindung zur Fritzbox funktioniert. Es liegt scheinbar an den Ports, die in der USG freigegeben werden müssen (in der Fritzbox sind keine User und kein VPN eingerichtet, so dass diese keine IPsec Verbindungen identifizieren sollte und alles weiterleiten sollte). Hat jemand einen Tip wie man diese Ports 500 und 4500 in der USG ohne diese Fehlermeldung freigeben kann?

Viele Grüße

Michael

Hallo Michael,

von meiner Seite kann ich leider nichts dazu sagen, diese Konstellation lehne ich grundsätzlich ab und empfehle jedem, ein Modem zu kaufen. Tut mir leid, hier kann ich nicht helfen.

Viele Grüße

Dominik

Vielen Dank für das Video !

Hallo Dominik, tut mir leid, dass ich fragen, muss, aber… Ich hab mich riesig gefreut, als du das Video hochgeladen hast. Habe das USG seit 2 Wochen und habe es nicht geschafft die VPN Verbindung einzurichten. Leider löst dein Video das Rätsel auch nicht 🙂 Welches Gateway/Subnetz muss ich denn eingeben, wenn mein Netz das 192.168.1.1/24 ist? Wenn ich das Netz eingebe, erscheint eine Fehlermeldung, dass das Speichern nicht möglich ist, da ungültige Daten vorhanden sind. Habe es auch mit deinem Netz versucht, geht aber auch nicht. Vielleicht kannst du mir helfen.

Hallo Michael,

fragen ist ja kein Problem. Nur funktioniert VPN, wie Du im Video gesehen hast. Wenn es so nicht geht, kannst Du entweder in den kostenlosen Foren Hilfe anfragen oder eben hier bei mir schreibt jemand. Ich selbst biete Support unter dem Link oben Support, https://zerooneit.de zu den dort genannten Konditionen.

Hallo Michael,

Du musst ein anderes Netz verwenden, da du in dem Punkt ja ein neues internes Netzwerk anlegst.

Die Benutzer erhalten dann aus diesem eine IP-Adresse und können, wenn in der firewall nicht unterbunden, dann auf dein internes LAN zugreifen.

@LarS Zitat: ” Habe es auch mit deinem Netz versucht, geht aber auch nicht. “

Ahhhh, Dankeschön. Ich dachte ich muss hier angeben, welches Netz freigegeben wird. klappt, Danke.

Hy Dominik

Könntest du bei Gelegenheit mal die Loadbalancing/Failover Funktion der USG näher ansehen?

Der Voip Port lässt sich meiner Info nach dafür als zweiter WAN-Port benützen.

Wie sieht es mit der Wärmeentwickluing des USG aus?

Danke und LG aus Kärnten

Steve